自治体でEDRが重要な理由とは?ニューノーマルにおけるエンドポイントセキュリティ対策の在り方

この記事の内容

働き方改革の推進、新型コロナウイルス感染症(COVID-19)の拡大に伴い、自治体においてもテレワークの導入が増えています。また多くの自治体が既存システムの保守更新を迎える中、2020年に総務省より自治体のセキュリティ強靭化ガイドライン改定が発表され、セキュリティ対策の見直しをされている自治体も多いでしょう。

そうした働き方の変化に対応し、また新たな脅威から守るべく、自治体におけるエンドポイント対策として「EDR」がいま重要視されています。

今回はEDRとは何か、またEDR導入によってどういったリスクが軽減されるのかということについて、ソリトンシステムズ ITセキュリティ事業部 プロダクト&サービス統括本部 エバンジェリストの荒木粧子に話を聞きました。

エンドポイント対策とは?EDRがいま重要視されている理由

―― 自治体におけるエンドポイント対策として「EDR」が重要視されている背景を、あらためて教えて下さい。

まず、「エンドポイント対策」とは端末のセキュリティ対策のことで、これには基本的なウイルス対策からUSBデバイスの制御、多要素認証、Wi-Fi利用制限、操作ログなど様々な対策が含まれます。

2015年に自治体における情報セキュリティ対策のガイドラインが総務省より発表され、自治体ではインターネット接続系ネットワーク、日々の業務を行うLGWAN接続系ネットワーク、個人情報等を扱うマイナンバー利用事務系ネットワークの3つに分ける「三層分離」を基本とするセキュリティ対策が行われました。

その結果、多くの自治体ではネットワークごとに端末を使い分ける物理分離で運用されていますが、都度端末の場所へ移動したり、ネットワーク間でのデータのやり取りが煩雑であったりと業務効率が低下してしまう課題が指摘されています。

こうした状況を踏まえて2020年にガイドラインが改定され、新たな自治体システム強靭化モデルが発表。従来の三層分離モデルであるαモデルに加え、LGWAN接続系で行われていた一部業務をインターネット接続系端末で扱うβモデル、β’モデルの要件が示されました。

※参考

次期強靭化モデルで示された新たな三層分離とは?ガイドライン改定の背景と内容

インターネット接続系に一部業務を移動させることでセキュリティリスクが高まることから、βモデル、β’モデルでは必須対策として未知の不正プログラム対策(エンドポイント対策)が示されていますが、この要件を満たすものがエンドポイントでサイバー攻撃を検知し、いち早く対応するソリューションであるEDR(Endpoint Detection and Response)です。

また、昨今は働き方改革だけでなく、新型コロナウイルス感染症(COVID-19)対策として、自治体においてもテレワークの採用が広がっています。αモデルであってもテレワーク導入が進み、持ち出し専用端末を用いて自宅等で仕事をする機会が増えていることから、ニューノーマルとなった働き方にあわせたエンドポイントのセキュリティ対策としてEDRが重要視されています。

―― エンドポイント対策としては、振る舞い検知等で攻撃を検知する「NGAV」というソリューションがありますが、EDRとはどういった違いがあるのでしょうか?

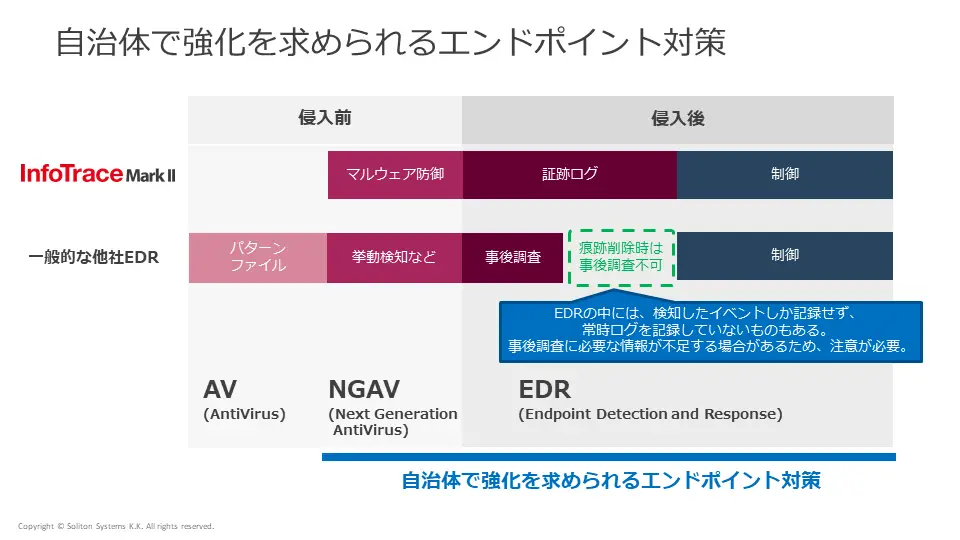

パターンファイルに依存したウイルス対策製品だけではサイバー攻撃を防げないという課題に対し、振る舞い検知技術などで検知・防御力を上げるソリューションが、NGAV(Next Generation AntiVirus)です。

一方で、万が一侵入されてしまった場合に、いち早く異常を検知・調査し、被害を最小化することを目的としたソリューションがEDRとなっています。

前回の自治体セキュリティ対策のガイドラインが発表された2015年当時と比べ、攻撃が進化するとともに、クラウドシフトやテレワーク普及など環境も変化しており、必要とされる対策が変わりつつあります。

攻撃の進化としては、たとえば、VPNやリモートアクセス、クラウドアプリケーション経由での侵入や、Office文書のマクロを悪用するマルウェアが正規メールの返信として送り込まれるなど、従来のセキュリティ対策の弱点を突く攻撃も広がっており、「100%防御できるものではない」という前提でのダメージコントロールがますます必要となってきました。

また環境の変化としては、クラウドシフトが進み、テレワークが普及してくることで、従来のインターネットの出入口(ゲートウェイ)での防御対策だけでは不十分となるケースが出てきており、ゲートウェイでの対策に依存しない対策としてのエンドポイント対策強化が注目される理由の一つになっています。

ただし、昨今ではNGAV機能を持つEDRや、EDR機能を持つNGAVなども出てきており、両者を明確に区別せずに語られることも増えてきました。自治体のエンドポイント対策としては両方重要でありますが、振る舞い検知対策(NGAV)はこれまでも取り組まれてきたのに対し、EDRは新しい対策として今後導入が増えていくものと考えています。

住民の個人情報等を取り扱う自治体においては、どのようなEDRが必要となるのか?

―― EDRを導入しないことによるリスクというのは、具体的にどういったことが考えられますか?

自治体で一番懸念されていることは、住民の個人情報などの漏えいや、行政サービスが停止するようなインシデントだと思います。そのような最悪の事態が発生しないよう様々な対策が行われているわけですが、万が一、インシデントの可能性が疑われる場合に、EDRが未導入だと、漏えいした可能性がある情報の特定(被害範囲の調査)や侵害経路の調査(原因究明)が非常に困難になることが予想されます。

被害の範囲や侵害経路が特定できなければ、被害を最小限に留めるためにシステム停止や、最悪の場合、インターネット接続を遮断するなどの措置が必要になり、行政サービスに影響が出る可能性もあります。EDRがないと、被害の全容が見えない不安を抱きながら、端末等に残された断片的な情報をかき集めて調査を進めざるを得ず、情報システム担当者には相当な負担がかかることになります。

侵害発生時には、スピーディな封じ込めや復旧が求められますが、EDRがあれば、不審端末をネットワークから隔離して被害を極小化しつつ、現地で端末を一台ずつ調査しなくても、EDR上で影響範囲や侵害経路を確認することができます。

また、侵害されたことが確定した場合には適切な情報開示が求められます。被害状況を十分に説明できなければ、住民の皆様の不安を煽ることにもなりかねないため、大変気を遣うものです。事実関係を素早く確認できるEDRは、情報システム担当にとってはなくてはならないツールと言えるでしょう。

何か被害が発生してからでは手遅れになってしまうからこそ、万が一のときに備え、想定外の状況に対応できるようEDRの導入が重要と考えています。

―― 様々なEDRソリューションがある中で、自治体にはどのようなEDRが求められますか?

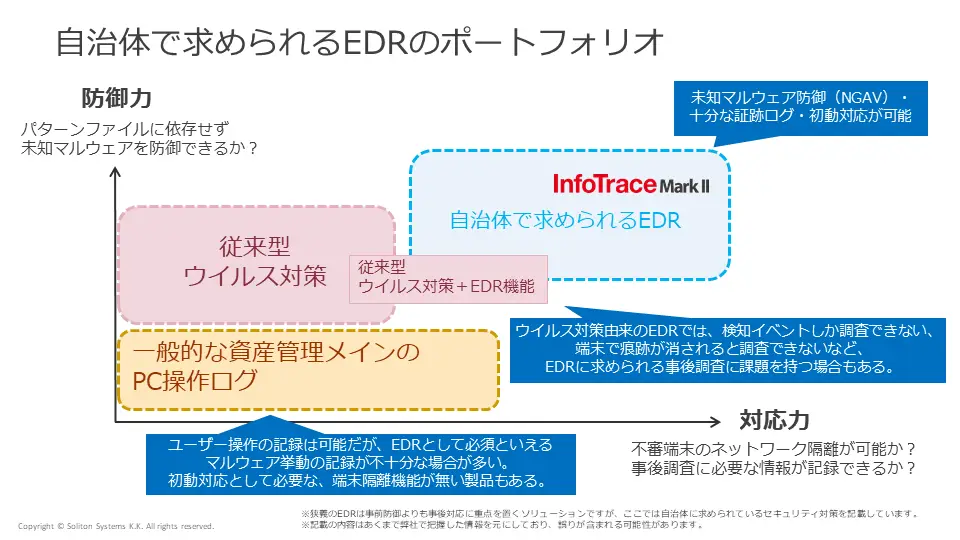

EDRソリューションには様々な製品があり、中には従来NGAVの役割であった検知・防御に重きを置くものもあります。このタイプのEDRの多くは、攻撃として検知したイベントだけをログに残す仕様になっているのですが、昨今の攻撃状況を踏まえると、EDRですべての攻撃を検知・防御できると過信しないほうが良いでしょう。こうしたことから、たとえEDR検知できなかった場合にも調査が可能な、常時ログを残すタイプのEDR製品をお勧めしたいと思います。

たとえば現場の担当者が不審ファイルを開いてしまった場合、自分で対処しようとしてデータを消したり、アンチウイルスでスキャンして痕跡を消してしまうことも往々にして起こりえます。常時ログを残すEDRを利用していれば、不審ファイルをEDRで検知しようがしまいが、不審ファイルの流入経路や何が行われたのかを明らかにすることができます。

弊社が開発・提供する『InfoTrace Mark II』は、攻撃検知の有無に関係なく、常時ログを残し続けるEDRです。ログは専用サーバーに送信されるため、端末を直接調査できなかったり、端末のデータが上書きされてしまったりした場合でも被害状況等の調査・分析が可能です。

リモート隔離も可能。国産EDRで想定外の被害を最小限に留める

―― あらためて『InfoTrace Mark II』がどういった製品なのかを教えていただけますか?

『InfoTrace Mark II』は、防御・検知・対応を包括的に支援する次世代型エンドポイントセキュリティソリューションです。多くのEDR製品はあくまでサイバー攻撃のみを念頭においており、ユーザーの操作ログを残さない製品がほとんどです。しかし、昨今の攻撃では、ユーザーを騙して操作させる手法(ソーシャルエンジニアリング)が高度化しており、サイバー攻撃と内部不正が複合的に行われるケースもあることから、サイバー攻撃・内部不正の両方に対応した記録が必要となってきています。

『InfoTrace Mark II』はサイバー攻撃(外部脅威)だけではなく、内部不正(内部脅威)にも対応したログが記録できる国産EDRです。EDRとPC操作ログを別々に導入・管理しなくとも、これ一つでまとめて対策することができます。

また『InfoTrace Mark II』のマルウェア防御機能(NGAV)を利用すれば、パターンファイルに依存しない検知機能により、従来型のウイルス対策をすり抜ける攻撃から端末を保護することができます。

そして、リモートからの端末隔離も可能です。マルウェア感染が疑われる端末を該当ネットワーク環境から即座に隔離し、被害を最小限に留めることができます。

たとえば自治体であれば情報システム管理者が在籍している場所とは別に、離れた場所に支所が点在するケースもあるでしょう。支所でマルウェア感染が発覚した場合でも、PC操作に慣れないユーザーに電話で指示を出したり、情報システム管理者が支所に駆けつけたりしなくとも、リモートで対応できるようになります。

今回改定されたガイドラインでは、インターネット接続系でのエンドポイント対策強化が言及されていますが、PC操作ログとしても利用できる『InfoTrace Mark II』は、LGWAN接続系、マイナンバー利用事務系環境においても有効活用でき、万が一の時に、それがサイバー攻撃であっても内部不正であっても、事実関係を明らかにする強力なツールとなっています。

『InfoTrace Mark II』には、上記で紹介した機能のほかに、簡易的な資産管理機能(インベントリ情報収集、ファイル転送・実行)が追加費用なくご利用いただけるほか、Windows OSに標準搭載されているウイルス対策・振る舞い検知であるWindows Defenderと連携する機能も搭載しており、限られた予算で対策をしなければならない自治体においてもご活用いただけるよう工夫をしています。

―― 最後に、これからEDRを検討する自治体へのメッセージをお願いします。

エンドポイント対策が重要であるという認識はあるものの、EDRは難しいのでは?と思われている自治体の情報システム管理者も多くいらっしゃるのではないかと思います。

確かに、侵入後の早期検知・対処という新しい考え方に戸惑われるかもしれませんが、EDRはあくまで情報システム管理者の負担を軽減するソリューションです。

そして、『InfoTrace Mark II』では、管理サーバーがアプライアンスで提供されるため工数が少なくて済むだけでなく、管理者の方向けに証跡ログ分析や各種運用のガイド資料をご用意するなど、スムーズに導入・運用いただけるような取り組みを行っています。

進化する脅威から守るべく、そしてニューノーマルの働き方に合わせたセキュリティ対策として、ぜひ多くの自治体でお役立ていただければ幸いです。