次期強靭化モデルで示された新たな三層分離とは?ガイドライン改訂の背景と内容

この記事の内容

2015年に起きた日本年金機構の情報漏えい事件を受けて、2016年に総務省は自治体のセキュリティ強靭化のガイドラインを発表、全国の自治体に対してセキュリティ対策の指示が出されました。

そしてガイドライン発表から5年が経過し、多くの自治体がシステム保守期間の更新を迎える中、総務省からは新たな脅威や運用課題をふまえ、2020年12月にガイドラインの改訂版が公表されました。

今回はあらためて2016年に発表されたセキュリティ強靭化モデルの内容を振り返りつつ、新たに発表されたガイドラインの内容や今後の自治体のセキュリティ対策のポイントについて、ソリトンシステムズ ITセキュリティ事業部 ビジネス推進本部 本部長の富本正幸に話を聞きました。

セキュリティを確保しながら、いかに自治体の業務効率化、利便性を向上するかが課題だった

―― あらためて、これまでの自治体情報セキュリティ対策がどういったものだったか教えて下さい。

マイナンバー制度導入直前となる2015年6月、日本年金機構が管理していた125万件もの個人情報が漏洩する事件が起きてしまいました。そこで総務省は2016年に「自治体情報システム強靭性向上モデル」を策定、各自治体へと要請し、自治体における情報セキュリティ対策が実行されていきます。

それ以前は、自治体のネットワークは一般的に基幹系と情報系という2つに分かれていました。基幹系というのは、いわゆる市民の個人情報等を扱うもので、閉ざされたネットワーク環境で運用されるもの。情報系はインターネットと接続し、調べものやメール等での外部とやり取りをするためのネットワークです。

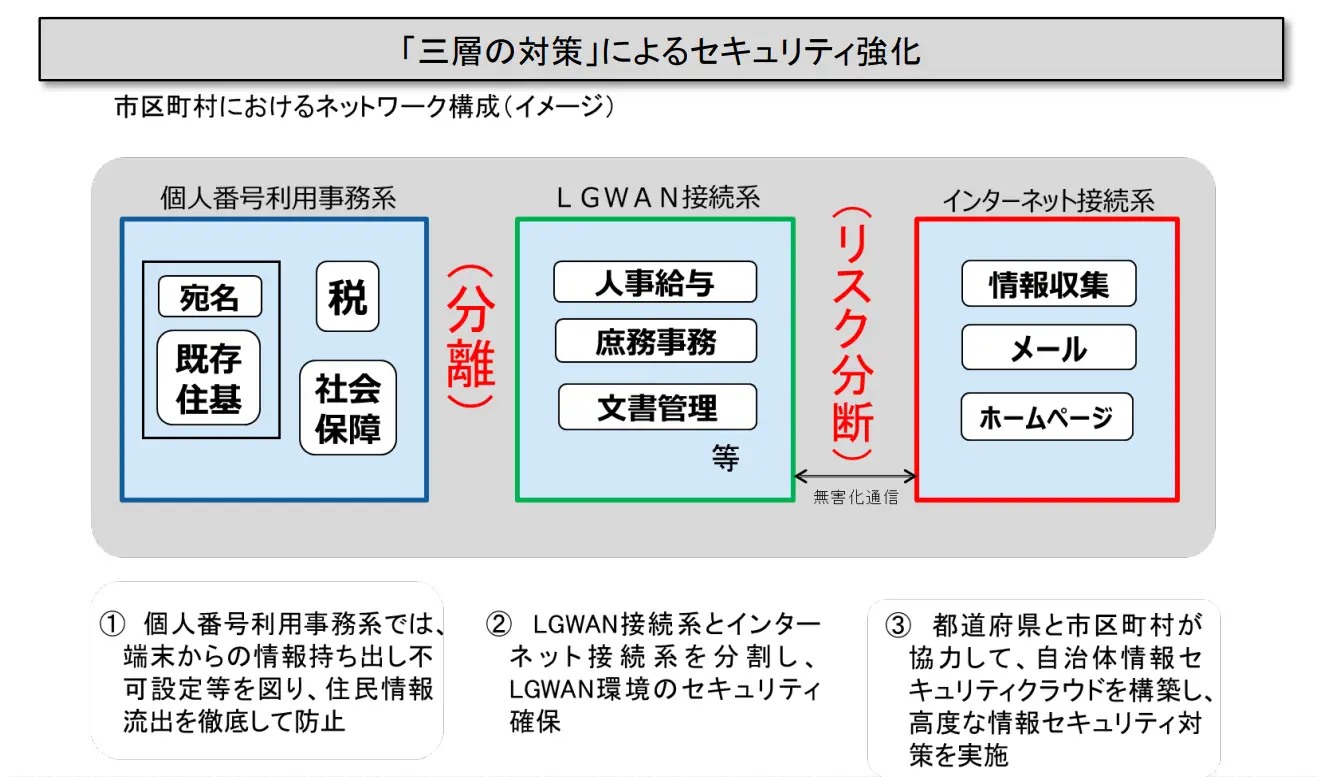

しかし実は当時、自治体によっては基幹系ネットワークに接続する端末でもメールが閲覧できる状況にありました。当然ながらセキュリティ対策としては良くない状況です。そこで総務省から発表された自治体情報セキュリティ対策の方針として、「三層分離」が提言されました。

「三層分離」とは自治体のネットワークを、基幹系と情報系という2つからさらに細分化させ、インターネット接続系ネットワーク、日々の業務を行うLGWAN接続系ネットワーク、そして住基ネットに接続し、個人情報等を扱うマイナンバー利用事務系ネットワークの3つに分けることです。

出典:総務省「新たな自治体情報セキュリティ対策に係る検討について」令和2年5月 (最終閲覧日:令和2年12月29日)

出典:総務省「新たな自治体情報セキュリティ対策に係る検討について」令和2年5月 (最終閲覧日:令和2年12月29日)

そうした三層分離での運用が各自治体ではじまったのですが、セキュリティを強化した反面、「この業務はこの端末しか作業できない」「各環境間でのデータ受け渡しが面倒」など、利便性の低下が課題としてありました。

※参考

多くの自治体が2016年、2017年のタイミングで情報システム強靭化事業を開始していますが、一般的に自治体でのシステム保守期間は5年。そのため保守更新の節目となる2021年に向けて、総務省ではガイドラインの改定等に係る検討会が開かれ、2020年5月に『自治体情報セキュリティ対策の見直しについて』を公表、改定の大まかな方向性が示されました。

―― どういったことが2020年5月のタイミングで公表されたのでしょうか?

大きくは自治体での業務効率化と、利便性の向上とセキュリティ確保の両立を図る観点からの、三層分離の見直しについてです。

たとえば無線LAN。それまではLGWAN環境は有線接続のみ、無線LANの接続は危険であるため許可しない、という指示でした。しかし昨今は無線LANのセキュリティ技術が向上したため、LGWAN環境でも無線LANを許可する方向であることが示されました。

また、新型コロナウイルス感染症(COVID-19)の影響もあり、自治体においてもテレワークをどう許可していくか、LGWAN環境へのリモートアクセスを実現する上で、どういった要件を満たすべきかを整理していく方向であることも示されました。

感染症拡大に伴い、自治体においてもテレワーク実現が課題に。また2020年12月には新しい三層分離モデルが発表

―― ガイドラインの改定について公表される前に、2020年8月に『新型コロナウィルスへの対応等を踏まえたテレワークセキュリティ要件について』が公表されましたが、こちらはどういった内容だったのでしょうか?

世界中での新型コロナウイルス感染症(COVID-19)の急速な拡大により、日本においても緊急事態宣言が発表され、テレワークを推奨する流れとなっていきました。それは自治体においても同じで、またクラスター感染が起こり、庁内への出勤を禁止するというケースも発生。

急速に自治体でのテレワークを実現すべく、自治体のLGWANに接続する手法が公表されました。

もともと自治体でのLGWAN環境へのリモートアクセスは、インターネット回線を利用しない閉域網での利用、そして貸出端末の利用が条件としてありました。

しかし緊急事態宣言によって、多くの民間企業もテレワークを実施し始めたことにより、市場ではテレワーク環境を構築するためのPCや閉域SIMの供給不足が発生、さらには需要過多による工事業者の手配が難しいといった状況になりました。

そこで新たなテレワークセキュリティ要件として、インターネット回線を利用してもよいとし、LGWAN-ASPサービスを利用する手法、そしてクラウドサービスなどのインターネット接続系を経由して利用する手法が提示されたのが、この8月のタイミングでの内容でした。

―― そして2020年12月には『地方公共団体における情報セキュリティポリシーに関するガイドライン』(改訂)が公表されますが、こちらはどういった内容だったのでしょうか?

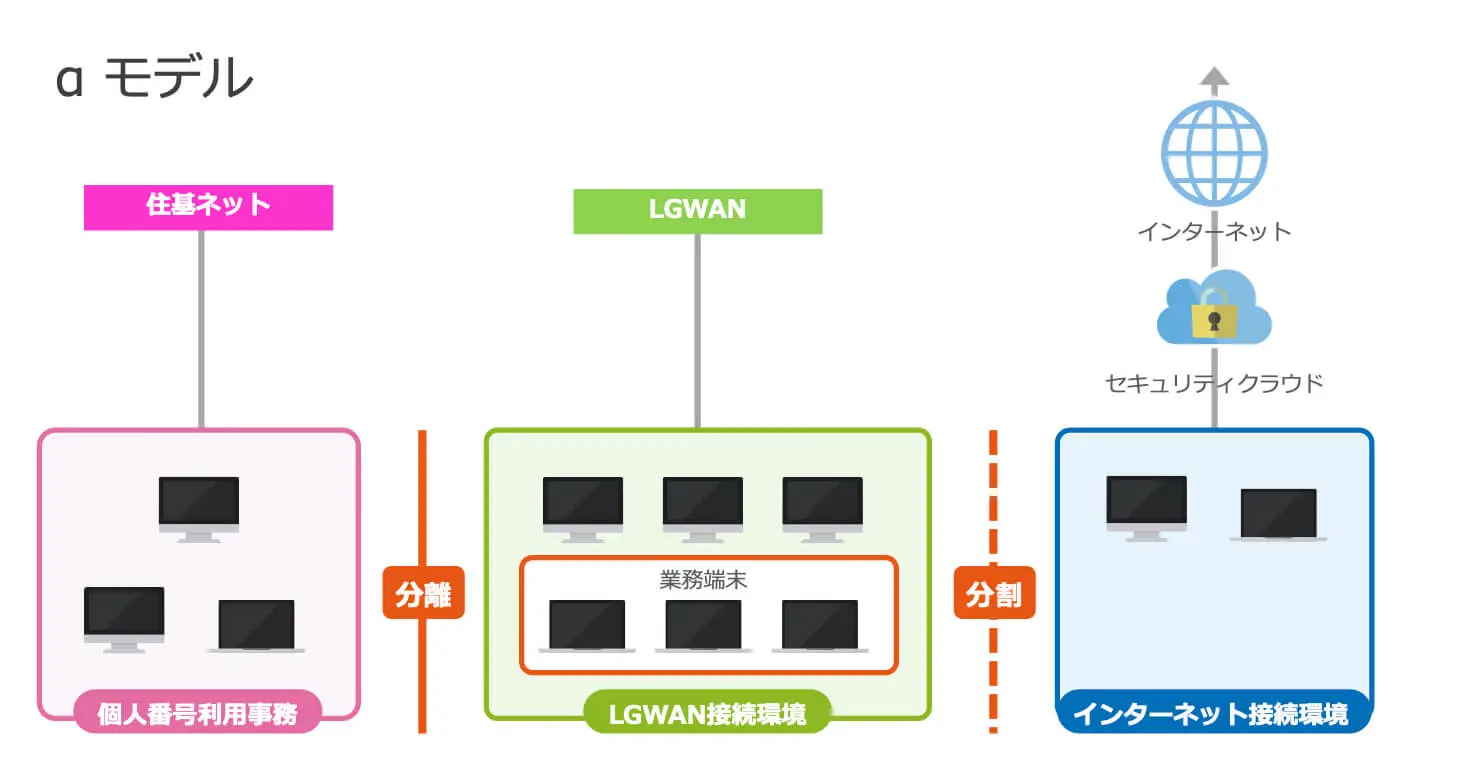

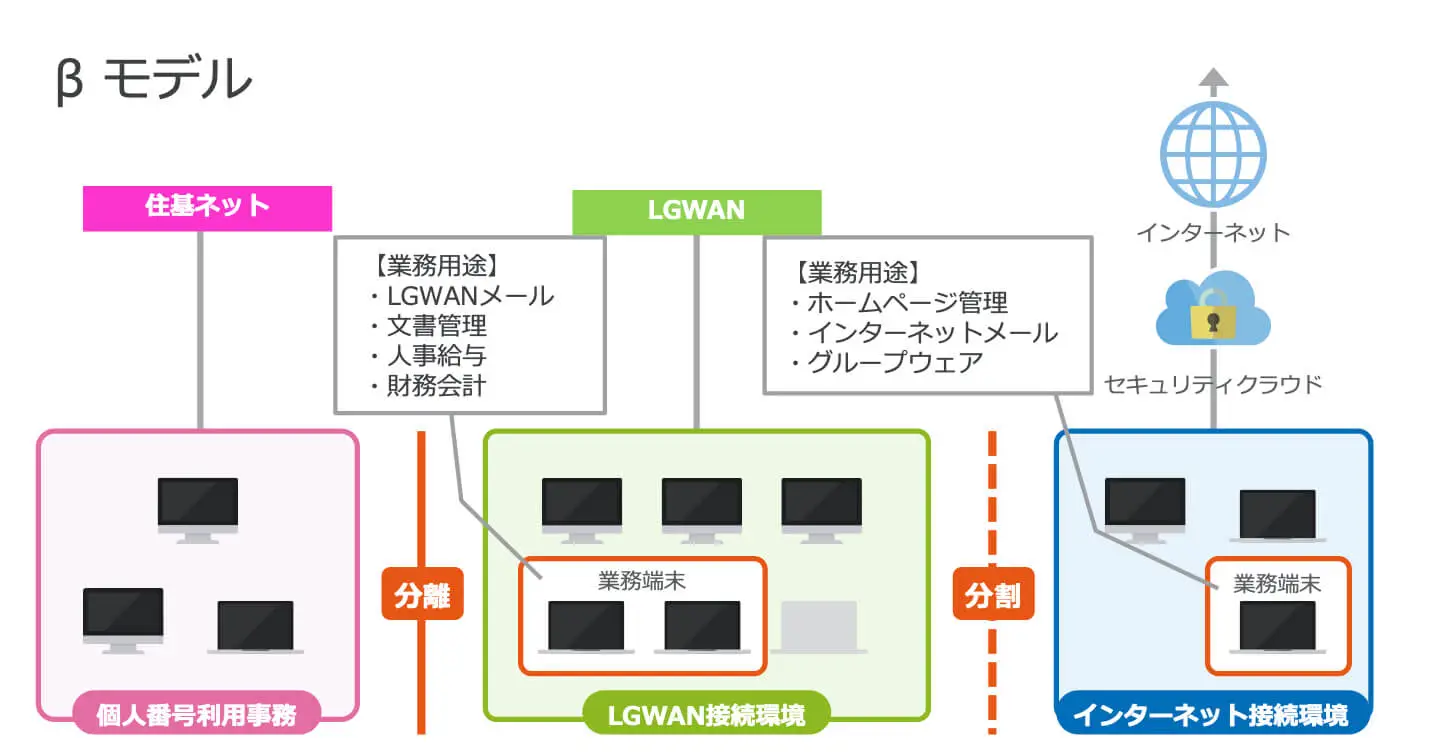

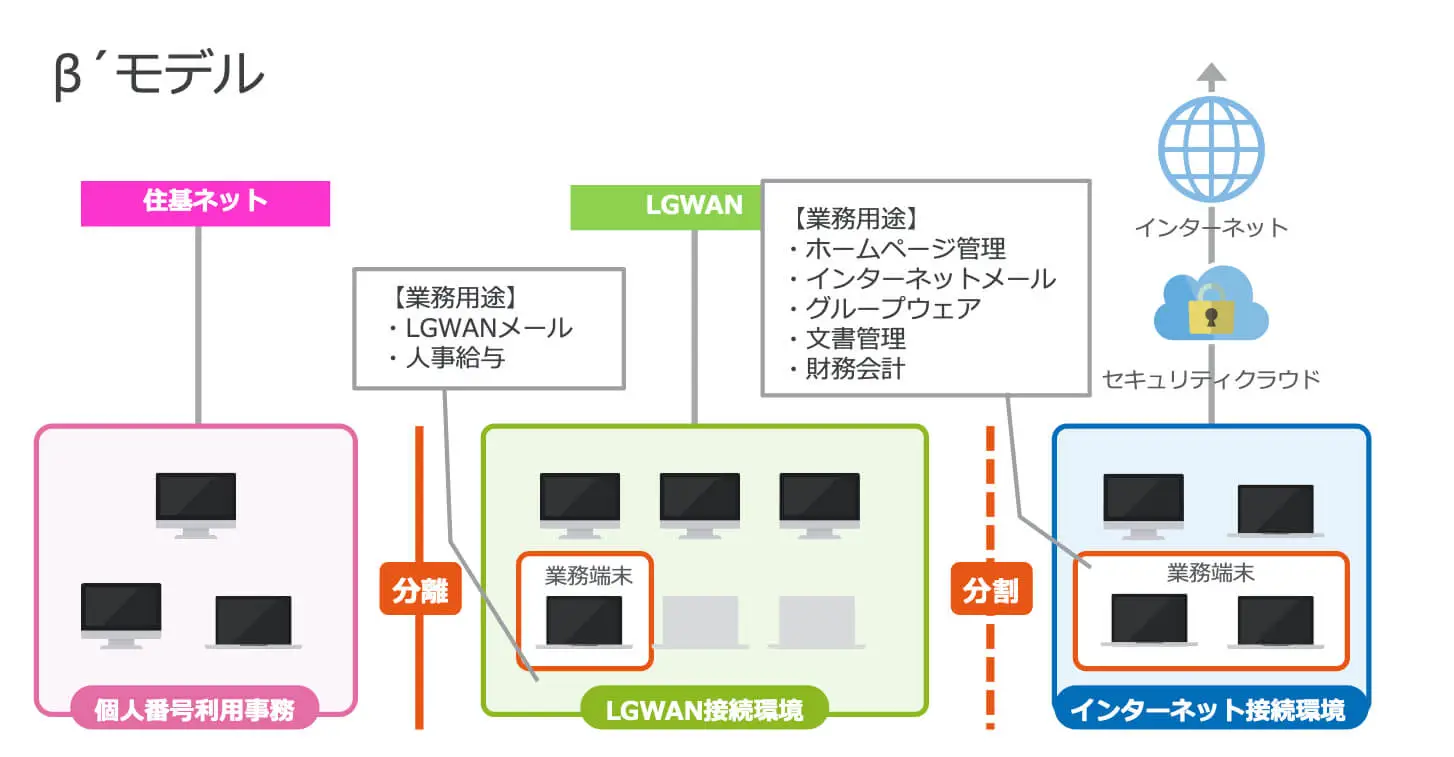

その後ガイドラインの一部は9月にも改訂されましたが、今回焦点を当てる12月のガイドライン改訂によって提示されたのは、新しい三層分離のモデルでした。従来のモデルをαモデルとし、それに加えてβモデル、β’モデルでの具体的な要件が提言されます。

セキュリティ度合いが一番高いのはαモデルなわけですが、利便性を高めるために、LGWAN環境のシステムを一部インターネット接続環境へと移行させるというのがβモデル。そしてLGWAN環境から移行する範囲をより広くしたのが、β’モデルになります。

当然いままでインターネット接続環境下になかったものを扱うため、それにあわせて、どういったセキュリティ対策をとるべきか、どういった点に注意すべきかも提示。

他にも、無線LAN導入やファイルの無害化、またテレワーク導入についても具体的な対策方法についても、改訂されたガイドラインでは提示されました。

各自治体によって講じるべき内容も様々。状況に合わせた最適な対策が求められる

―― 新しい三層分離のモデルに対して、各自治体はどういったモデルを採用すべきなのでしょうか?

自治体がいまのαモデルからβモデルやβ’モデルへ移行しようとした場合、ケアしなければならないのが予算と運用フローの変更に伴う現場の負荷です。

特にコロナ禍のいまは、税収が大幅に落ち込んでしまっている自治体も多いため、予算の関係上とりあえずは保守期間を一年延長してもらったり、αモデルのまま、まずはできる施策から行っていくというケースも多くあります。

また、βモデル、β’モデルへ移行した場合、セキュリティ上の外部監査が必要となります。そのため定期的な報告が必要となり、セキュリティ対策の組織的負担が大きくなってしまいます。さらにβモデル、β’モデルではエンドポイント対策が必須となりますが、エンドポイント対策については、都道府県セキュリティクラウドのサービスメニューとして提供する、もしくは個々の自治体側で準備をする形になると思います。しかしαモデルのままの自治体が多い場合、都道府県側としてはエンドポイント対策への投資に踏み込まないこともあるでしょう。

そして緊急事態宣言が発令されている自治体であれば、リモートワーク環境を構築するためにも積極的にβモデル、β’モデルへ移行しようとしていたりと、本当に自治体ごとに状況が異なるため、講じるべき最適な対策というのも異なるというのが、いまの現状なのです。